Az a kockázat, hogy egy internetkapcsolt számítógép kártevővel fertőzött, soha nem lesz nullára csökkenthető. Csak a szoftver jellegét jelenti, hogy hibák történnek. Ahol szoftverhibák vannak, vannak olyanok, akik kihasználják ezeket a hibákat az előnyükhöz.

A legjobb PC-felhasználók remélhetik, hogy minimalizálják a fertőzés esélyeit, és enyhíthetik a kárt, amit egy kártékony program okozhat - vajon szándékában áll-e ellopni a felhasználó érzékeny adatait, vagy a számítógépet a szerverek számítógépes támadásának részeként irányítani ezer mérföldre van.

A múlt héten az internetes felhasználókat egy online csatában találták meg. Az egyik oldalon a spammerek és más nemkívánatos típusok voltak, akik e-mailen küldenek kártevőket. Másrészt a Spamhaus spam-harcszervezete volt. Ahogy Don Reisinger a múlt szerdán jelentette be, számos európai helyszín jelentősen lassult a támadás következtében, amely esetleg bűnözői bandákat is érintett Oroszországban és Kelet-Európában.

A múlt pénteki poszton Declan McCullagh elmagyarázta, hogy az ilyen támadások legyőzésére szolgáló technológia már több mint egy évtizede ismert, bár az internetes technológiák alkalmazása nehéz és gyakorlatilag lehetetlen.

Tehát hol hagyja el az átlagos, hétköznapi internetfelhasználót? Képességünket arra, hogy megakadályozzuk, hogy gépeinket rosszindulatú programokkal ellopják, mindig a veleszületett érzékenységünk korlátozza. Egyszerűen túlságosan valószínű, hogy becsapódunk egy fájl vagy weboldal megnyitásához.

A PC-fertőzések aránya az ingyenes víruskereső szoftverek elterjedtsége ellenére stabil. Még a legbiztonságosabb programok sem találnak rosszindulatú programokat, mivel az AV Comparatives teszt eredményei jelzik (PDF). Például a 2011 augusztusában végzett vizsgálatok során a Microsoft Security Essentials Advanced (a második legmagasabb pontozási szint) minősítésű, 92, 1 százalékos és "nagyon kevés" hamis pozitív értékkel.

Mivel soha nem fogjuk kiküszöbölni a PC-fertőzést, a botnetek elleni legjobb védelem nem a forrásnál van, hanem az internetszolgáltató hálózatába való belépés helyén. Tavaly júliusban az Internet Engineering Task Force kiadta a botok helyreállítására vonatkozó ajánlások tervezetét az ISP hálózatokban, amelyek rámutatnak a bot felderítés és eltávolítás által felvetett kihívásokra.

Sajnos a botnetek felderítése és eltávolítása nem sokkal könnyebb az internetszolgáltatók számára. Amikor az internetszolgáltatók megvizsgálják ügyfeleik számítógépeit, a számítógép támadást észlelhet, és biztonsági riasztást generálhat. Sokan aggódnak az internetszolgáltatók adatvédelmi vonatkozásai miatt, amelyek az ügyfeleik gépeinek tartalmát szkennelik. Ezután az internetszolgáltatók alapvető vonakodása az adatok megosztása és az általános munka.

Az IETF által javasolt kármentesítés nagy része a felhasználók oktatására szólít fel arról, hogy szükség van-e a PC-k fertőzésekre történő szkennelésére, és eltávolítani azokat, amelyeket felfedeznek. Míg a legtöbb vírusfertőzés a rendszer lelassításával és egyéb problémákat okozóvá teszi a jelenlétét, a sok botok lopakodó jellege azt jelenti, hogy a felhasználók egyáltalán nem tudják őket. Ha a botot úgy tervezték, hogy ellopja a felhasználó adatait, de csak a DDoS támadásban való részvételre, a felhasználóknak nem kell feltétlenül észlelniük és törölniük kell a botot.

Az IETF-jelentés egyik javaslata az, hogy az internetszolgáltatók a forgalomelemzés megkönnyítése érdekében osztják meg a „szelektív” adatokat harmadik felekkel, köztük a versenytársakkal. Tavaly márciusban a Kommunikációs Biztonság, Megbízhatóság és Interoperabilitási Tanács kiadta az internetszolgáltatók önkéntes bot-ellenes magatartási kódexét (PDF). Az internetszolgáltatók ABC-jében szereplő négy ajánlás közül három az önkéntesség mellett a végfelhasználókra támaszkodik:

Oktassa a végfelhasználókat a botok okozta fenyegetésekről és a végfelhasználók által a botfertőzések megelőzésére irányuló intézkedésekről;Észleli a bot tevékenységeket, vagy információt szerezhet, beleértve a hiteles harmadik felektől is, a botfertőzésekről a végfelhasználói bázisukban;

Értesítse a végfelhasználókat a gyanús botfertőzésekről, vagy segítsen a végfelhasználóknak meghatározni, hogy potenciálisan fertőzött-e botokkal; és

Adjon információt és forrásokat közvetlenül vagy más forrásokra hivatkozva a végfelhasználóknak, hogy segítsen nekik a bot fertőzések kijavításában.

Az "Internet-skála politikák modellezése a malware tisztítására" című dokumentumban (PDF), melyet Lawrence Berkeley Nemzeti Laboratórium Stephen Hofmeyr és mások írtak le, arra utal, hogy a nagy internetszolgáltatók együttműködése a forgalom pontjain a hálózatba történő belépéseknél hatékonyabb, mint a bot-észlelés a végfelhasználói gépeken.

De ez nem kap minket teljesen a horogból. Ha minden Windows PC-t havonta egyszer szkenneltek rosszindulatú programokra, sokkal kevesebb bot lenne elérhető a következő DDoS támadáshoz. Mivel a CNET-olvasók általában átlagosabb technikával rendelkeznek, azt javaslom, hogy számítógépes programokat fogadjanak el: mindazokat, akik két vagy három, a gyanúsított számítógépről szkennelnek, rendszeresen nem birtokolja a tulajdonosaik (például rokonok).

Íme három lépés, amellyel minimálisra csökkentheti annak lehetőségét, hogy a Windows PC-t botnet-hadseregbe állítsák.

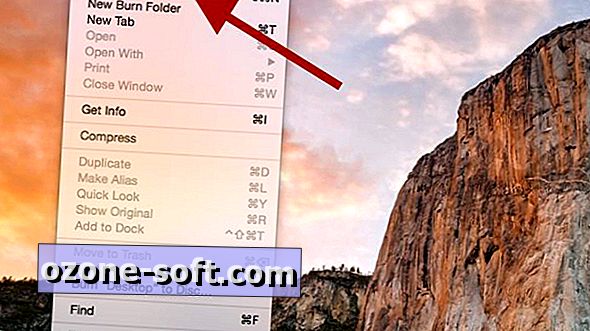

Ne használjon Windows rendszergazdai fiókot

A rosszindulatú programok nagy többsége a Windows rendszereket célozza meg. Ez nagyrészt a számok miatt következik be: a Windows-nak olyan sok más telepítése van, mint bármely más operációs rendszer, amely a Windows maximális kihasználtságát maximalizálja.

Sok embernek nincs más választása, mint a Windows használata, valószínűleg azért, mert a munkáltatója megköveteli. Sok más esetében a Windows operációs rendszeren kívüli operációs rendszer használata nem praktikus. De nagyon kevés embernek kell napi rendszergazdai fiókot használnia. Az elmúlt két évben csak egy szokásos Windows-fiókot használtam a mindennapi PC-n, egy vagy két kivétellel.

Valójában gyakran elfelejtem, hogy a fiók nem rendelkezik rendszergazdai jogosultságokkal, amíg a szoftver telepítése vagy frissítése nem igényel adminisztrátori jelszót. A szabványos fiók használata nem teszi lehetővé a számítógép rosszindulatú védelmét, de ez biztosan növeli a védelem szintjét.

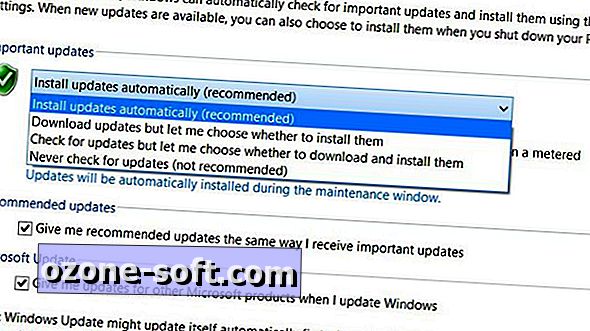

Állítsa be a szoftvert automatikusan frissíteni

Nem sok évvel ezelőtt a szakértők azt tanácsolták a PC-felhasználóknak, hogy várjanak egy-két napot a Windows, a médialejátszók és más alkalmazások javításainak alkalmazása előtt annak biztosítása érdekében, hogy a javítások ne okozzanak több problémát, mint amit megakadályoztak. Most a kockázata, amit a megszakítatlan szoftver okoz, sokkal nagyobb, mint bármely, a frissítésből eredő lehetséges hiba.

2011 májusában három szabad szkennert hasonlítottam össze, amelyek az elavult, bizonytalan szoftvert találták. Az akkori három közül a kedvencem a CNET saját TechTracker-je volt az egyszerűsége miatt, de most a Secunia Személyes Szoftverfelügyelőjére támaszkodom, amely nyomon követi a múltbeli frissítéseket, és átfogó rendszer pontszámot nyújt.

A Windows Update alapértelmezett beállítása a frissítések automatikus letöltése és telepítése. Alapértelmezés szerint az ajánlott frissítések, valamint a fontos címkék megszerzésének lehetőségei, valamint az egyéb Microsoft-termékek automatikus frissítése.

Használjon egy második anti-malware programot a rendszer beolvasásához

Mivel egyetlen biztonsági program sem észlel minden lehetséges veszélyt, érdemes egy második kártevő-szkennert telepíteni az alkalmi kézi rendszerkereséshez. Két kedvenc kézi víruskeresési programom a Malwarebytes Anti-Malware és a Microsoft kártékony szoftver eltávolító eszköze, amelyek mindkettő ingyenes.

Nem voltam különösebben meglepve, amikor a Malwarebytes a PUP.FaceThemes vírus három példányát találta a mindennapi Windows 7 PC rendszerleíró kulcsaiban (lásd alább), de nem vártam, hogy a program négy különböző vírust észleljen a régi Windows rendszer mappákban egy tesztrendszer a Windows 7 Pro alapértelmezett konfigurációjával (a képernyő tetején látható).

A rosszindulatú szoftverek eltávolításának váratlan előnye a Windows 7 gép indítási idejének csökkentése több mint két percről egy percre.

Segítség a támadás alatt álló webhely-üzemeltetőknek

A DDoS támadásokat elsősorban a pénzügyi nyereség motiválja, mint például a tavaly decemberben bekövetkezett incidens, amely egy 900 000 dolláros bankszámlát ürített ki, amint azt Brian Krebs jelentette. A támadások is megpróbálhatják a bosszúságot, amelyet sok elemző úgy vélte, hogy a múlt héten a Spamhaus elleni DDoS-támadással érintették.

Kapcsolódó történetek

- A Dongle viccek és egy csipogás lövésekhez, fenyegetésekhez, DDoS támadásokhoz vezetnek

- A spam cyber elleni küzdelem valóban lassította az internetet?

- Anonymous petíciók USA, hogy a DDoS támadásokat jogi tiltakozásnak tekintsék

Irán kormányát az USA bankjaival szembeni közelmúltbeli DDoS-támadásokért vádolták, amint azt a New York Times a tavaly januárban jelentette. A botneteket egyre inkább a politikai aktivisták irányítják ellenzékük ellen, például a bankok elleni hacktivista támadások hullámát, amelyet Tracy Kitten jelentett a BankInfoSecurity.com oldalon.

Míg a nagy webhelyek, mint például a Google és a Microsoft rendelkeznek forrásokkal a DDoS támadások elnyelésére csuklás nélkül, a független webhelyek üzemeltetői sokkal sebezhetőbbek. Az Electronic Frontier Foundation útmutatást nyújt a kis telephelyek tulajdonosainak, hogy segítsen nekik megbirkózni a DDoS támadásokkal és más fenyegetésekkel. A Webhely megőrzése program kiterjed a webes gazdagép, a mentési alternatívák és a webhely-tükrözés kiválasztásakor figyelembe veendő szempontokra.

A DDoS támadások növekvő hatása a 2013-as globális biztonsági fenyegetés hírszerzési jelentés egyik témája, a Solutionary által kiadott biztonsági jelentés. A jelentés letöltéséhez regisztráció szükséges, de ha sietsz, Bill Brenner összefoglalja a CSO Salted Hash blogjáról szóló jelentést.

Mivel a Brenner jelentések szerint a Solutionary által azonosított két tendencia az, hogy a rosszindulatú programok egyre jobban alkalmazkodnak az észlelés elkerüléséhez, és a Java a rosszindulatú programok kiaknázásának célpontja, amely az Adobe PDF fájlokat a lista tetején helyezi el.

A DNS-kiszolgáló biztonsági rése a DDoS támadások mögött

Az internet veleszületett nyitottsága lehetővé teszi a DDoS támadásokat. A DNS szoftvergyártó, a JH Software elmagyarázza, hogy a DNS rekurzió beállítása lehetővé teszi egy botnet-kérelem árvízét a DNS-kiszolgáló elárasztására. A CloudShield technológiák Patrick Lynch a "nyitott megoldók" problémáját egy vállalati és internetszolgáltató szemszögéből vizsgálja.

Paul Vixie megvizsgálja a DNS-ek blokkolásának veszélyeit az Internet Systems Consortium webhelyén. A Vixie kontrasztok blokkolják a biztonságos DNS-javaslatot a webhely hitelességének vagy hitelességének bizonyítására.

Végül, ha két és fél órája van, hogy megölje, nézd meg a New York City-ben tartott érdekes panel-beszélgetést a DDoS támadások enyhítése: a legjobb gyakorlatok a fejlődő fenyegetett tájra vonatkozóan. A panelt moderálta a közérdekű ügyintéző vezérigazgatója, Brian Cute, és a Verisign, a Google és a Symantec vezetői is részt vettek.

A panel résztvevői között egy ismétlődő témát láttam: a végfelhasználókat meg kell oktatnunk, de valójában nem az ő hibájuk, és nem is teljesen a probléma. Számomra úgy hangzott, mint egy kicsit olyan, mint az internetszolgáltatók, akik elhaladtak a bakon.

Hagyjuk Meg Véleményét